Allgemein

Im gleichen Netzwerk kann SSH mit einer Man-in-middle Attacke angegriffen werden. Alle details zum Problem gibt es hier: terrapin-attack.com

Scanner

Es ist ein Scanner verfügbar: github/Terrapin-Scanner/releases

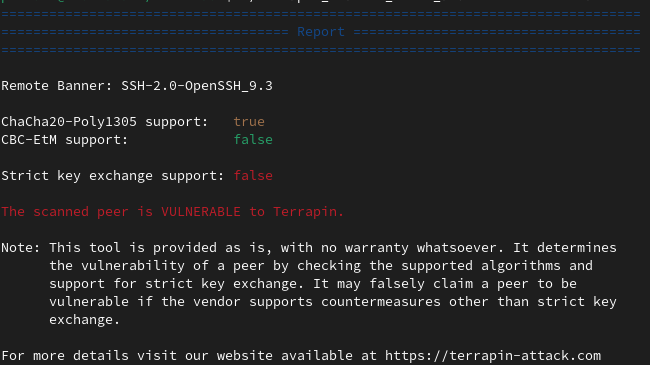

So kann es aussehn, wenn der Host angreifbar ist.

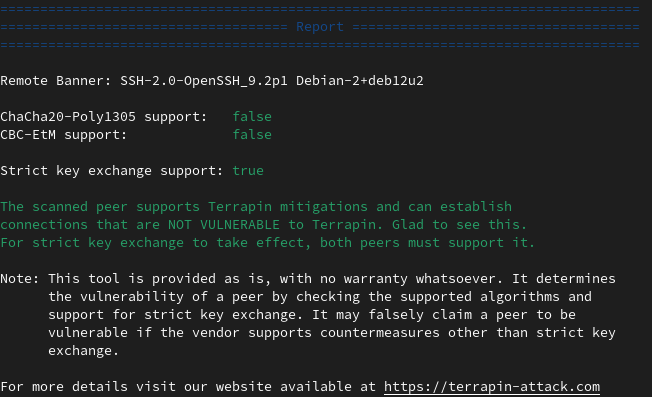

So ist nicht nur der Patch verfügbar auch die Cipher chacha20-poly1305 abgeschaltet.

Mitigation

Man kann am SSH Client und Server (openssh) einstellen, welche ciphers genutzt werden sollen. Es ist auch möglich Ciphers zu deaktivieren ohne die eigentliche Config vom SSH Server anzupassen. Dazu wird im Config Verzeichnis eine neue Datei erstellt. Hier werden die geblockten Ciphers eingetragen. Die erste Cipher muss mit einem ‘-’ beginnen. Den Tipp dazu habe ich von hier: stackoverflow - SSH: How to disable weak ciphers?

sudo bash -c "echo 'Ciphers -chacha20-poly1305@openssh.com'>/etc/ssh/ssh_config.d/blocked_ciphers.conf"

sudo ln -s /etc/ssh/ssh_config.d/blocked_ciphers.conf /etc/ssh/sshd_config.d/blocked_ciphers.conf

sudo systemctl restart sshd